Tuần trước, nhà nghiên cứu bảo mật tại Automattic Marc Montpas gần đây đã phát hiện ra hai lỗ hổng bảo mật nghiêm trọng trong một trong những plugin SEO phổ biến nhất được chủ sở hữu website WordPress sử dụng: All in One SEO. Plugin này được sử dụng bởi hơn ba triệu website và nếu không được vá có thể gây ra một số đau đầu nghiêm trọng cho người dùng WordPress.

Các chi tiết về lỗ hổng

Cả hai lỗ hổng đều yêu cầu kẻ tấn công phải có tài khoản trên website, nhưng tài khoản có thể ở cấp thấp như một người đăng ký. Các website WordPress theo mặc định cho phép bất kỳ người dùng nào trên website tạo tài khoản. Theo mặc định, các tài khoản mới được xếp hạng là người đăng ký và không có bất kỳ đặc quyền nào ngoài việc viết bình luận. Tuy nhiên, một số lỗ hổng nhất định, chẳng hạn như lỗ hổng vừa được phát hiện, cho phép những người dùng đăng ký này có nhiều đặc quyền hơn họ dự định có. Khi được khai thác song song, hai lỗ hổng bảo mật này cho phép kẻ tấn công chiếm lấy một website WordPress chưa được vá.

Nâng cấp đặc quyền đã xác thực

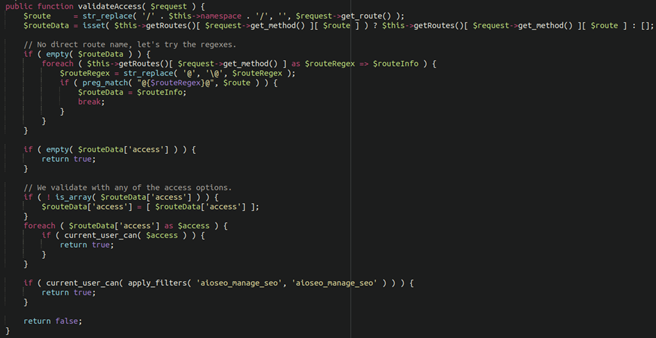

Vấn đề đầu tiên được tìm thấy với plugin này rất thú vị và có thể được khai thác bằng cách chỉ cần thay đổi một ký tự duy nhất của yêu cầu thành chữ hoa. Nó ảnh hưởng đến các phiên bản 4.0.0 và 4.1.5.2 của All in One SEO. Plugin này có quyền truy cập vào một số điểm cuối API REST, nhưng thực hiện kiểm tra quyền trước khi thực hiện bất kỳ lệnh nào được gửi. Điều này đảm bảo rằng người dùng có quyền thích hợp để hướng dẫn plugin thực thi các lệnh. Tuy nhiên, tất cả trong một SEO không giải thích được thực tế là WordPress xử lý các tuyến API REST này như các chuỗi phân biệt chữ hoa chữ thường.

Việc thay đổi một ký tự thành chữ hoa sẽ bỏ qua hoàn toàn các bước kiểm tra xác thực. Khi bị khai thác, lỗ hổng này có khả năng ghi đè lên các tệp nhất định trong cấu trúc tệp WordPress, cấp quyền truy cập backdoor cho bất kỳ kẻ tấn công nào một cách hiệu quả. Điều này sẽ cho phép tiếp quản website và có thể nâng cao đặc quyền của tài khoản người đăng ký thành quản trị viên.

Chèn SQL xác thực

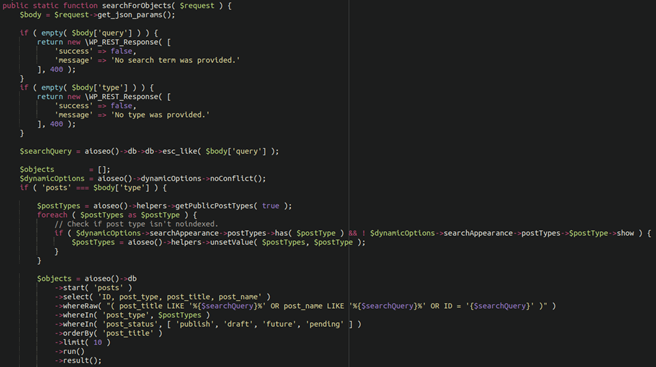

Lỗ hổng thứ hai được phát hiện có trong phiên bản 4.1.3.1 và 4.1.5.2 của plugin này. Có một điểm cuối cụ thể nằm ở đây:

/ wp-json / aioseo / v1 / đối tượngĐiểm cuối này không nhằm để các tài khoản cấp thấp có thể truy cập được. Tuy nhiên, vì lỗ hổng trước đó được mô tả cho phép leo thang đặc quyền, những kẻ tấn công trước tiên có thể nâng cao đặc quyền của họ và sau đó thực thi các lệnh SQL để làm rò rỉ dữ liệu nhạy cảm từ cơ sở dữ liệu, bao gồm thông tin đăng nhập người dùng và thông tin quản trị.

Tóm lại

Nếu website của bạn đang sử dụng All in One SEO, hãy cập nhật ngay lên phiên bản mới nhất càng sớm càng tốt! Bạn cần xem xét những người dùng quản trị viên đang có mặt trên website của bạn. Xóa bất kỳ người dùng nghi ngờ nào mà bạn không nhận ra và để có biện pháp tốt, hãy thay đổi tất cả mật khẩu tài khoản quản trị viên. Cũng cần thận trọng khi thêm một số phần cứng bổ sung vào bảng quản trị của bạn.

Nguồn: Sucuri.net